Ένα πρόσφατα ανακαλυφθέν κύμα επιθέσεων κακόβουλου λογισμικού εντοπίστηκε χρησιμοποιώντας μια ποικιλία τακτικών για να υποδουλώσει ευαίσθητα μηχανήματα με εύχρηστα διοικητικά διαπιστευτήρια για να τα επιλέξει σε ένα δίκτυο με στόχο την παράνομη εξόρυξη κρυπτονομισμάτων.

“Η πρωταρχική τακτική του κακόβουλου λογισμικού είναι να εξαπλωθεί χρησιμοποιώντας τα ευάλωτα συστήματα και τα αδύναμα διοικητικά διαπιστευτήρια. Μόλις μολυνθούν, αυτά τα συστήματα χρησιμοποιούνται στη συνέχεια για την εξόρυξη κρυπτονομισμάτων”, δήλωσε ο Larry Cashdollar, ερευνητής ασφαλείας Akamai, σε δημοσίευση που δημοσιεύτηκε την περασμένη εβδομάδα.

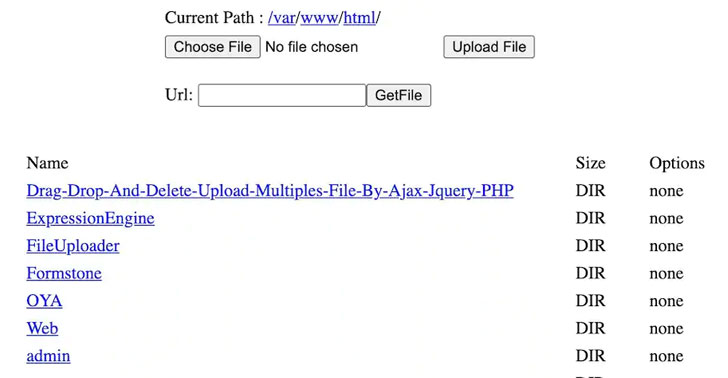

Το κακόβουλο λογισμικό PHP-με την κωδική ονομασία “Capoae” (συντομογραφία για “Сканирование”, η ρωσική λέξη για “Σάρωση”)-λέγεται ότι παραδίδεται στους οικοδεσπότες μέσω μιας πρόσθετης σύνδεσης σε ένα WordPress plugin που ονομάζεται “download-monitor”, το οποίο εγκαθίσταται μετά την επιτυχία των διαπιστευτηρίων διαχειριστή του WordPress με βίαιο τρόπο. Οι επιθέσεις περιλαμβάνουν επίσης την ανάπτυξη ενός δυαδικού Golang με λειτουργικότητα αποκρυπτογράφησης, με το ασαφές ωφέλιμο φορτίο να ανακτάται χρησιμοποιώντας το trojanized plugin για να υποβάλει ένα αίτημα GET από έναν τομέα που ελέγχεται από ηθοποιούς.

Περιλαμβάνεται επίσης μια δυνατότητα αποκρυπτογράφησης και εκτέλεσης πρόσθετου ωφέλιμου φορτίου, ενώ το δυαδικό Golang εκμεταλλεύεται τις εκμεταλλεύσεις για πολλαπλές ατέλειες εκτέλεσης κώδικα σε Oracle WebLogic Server (CVE-2020-14882), NoneCms (CVE-2018-20062) και Jenkins ( CVE-2019-1003029 και CVE-2019-1003030) για να επιταχύνουν τη λειτουργία του σε συστήματα που λειτουργούν με SSH και τελικά να ξεκινήσουν το λογισμικό εξόρυξης XMRig.

Επιπλέον, η αλυσίδα επίθεσης ξεχωρίζει για τα κόλπα επιμονής της, η οποία περιλαμβάνει την επιλογή μιας νόμιμης διαδρομής συστήματος στο δίσκο όπου είναι πιθανό να βρεθούν δυαδικά συστήματα καθώς και τη δημιουργία ενός τυχαίου ονόματος αρχείου έξι χαρακτήρων που στη συνέχεια χρησιμοποιείται για να αντιγράψει τον εαυτό του στη νέα θέση στο σύστημα πριν διαγράψετε το κακόβουλο λογισμικό κατά την εκτέλεση.

“Η χρήση των πολλαπλών τρωτών σημείων και τακτικών από την εκστρατεία Capoae υπογραμμίζει πόσο σκοπεύουν αυτοί οι χειριστές να εδραιωθούν σε όσο το δυνατόν περισσότερα μηχανήματα”, δήλωσε ο Cashdollar. “Τα καλά νέα είναι ότι οι ίδιες τεχνικές που συνιστούμε στους περισσότερους οργανισμούς να διατηρούν ασφαλή τα συστήματα και τα δίκτυα εξακολουθούν να ισχύουν εδώ.”

[su_button url=”https://itechnews.gr/2020/04/itechnews-gr-tora-pia-episima-kai-sta-google/” target=”blank” style=”bubbles” background=”#0726db” color=”#ffffff” size=”10″ wide=”yes” center=”yes” radius=”20″ icon=”https://itechnews.gr/wp-content/uploads/2021/08/google_news.jpg” icon_color=”#060606″ text_shadow=”2px 2px 2px #000000″ rel=”lightbox”]Ακολουθήστε το iTechNews.gr στο Google News! Παρακολουθήστε τα τελευταία νέα, τάσεις, αξεσουάρ και παρουσιάσεις[/su_button]

“Μη χρησιμοποιείτε αδύναμα ή προεπιλεγμένα διαπιστευτήρια για διακομιστές ή εφαρμογές που έχουν αναπτυχθεί”, πρόσθεσε ο Cashdollar. “Βεβαιωθείτε ότι ενημερώνετε αυτές τις εφαρμογές που έχουν αναπτυχθεί με τις πιο πρόσφατες ενημερώσεις κώδικα ασφαλείας και τις ελέγχετε κατά καιρούς. Έχετε το μάτι σας για υψηλότερη από την κανονική κατανάλωση πόρων συστήματος, περίεργες/απρόσμενες διαδικασίες εκτέλεσης, ύποπτα τεχνουργήματα και ύποπτη πρόσβαση καταχωρήσεις καταγραφής κ.λπ., θα σας βοηθήσουν να εντοπίσετε δυνητικά παραβιασμένα μηχανήματα. ”

[signoff]