Ένα νέο εύρημα που κοινοποιήθηκε στο Twitter από τον ερευνητή ασφαλείας Jimmy Bayne δείχνει ένα κενό στις ρυθμίσεις θεμάτων των Windows 10 που μπορούν να επιτρέψουν σε κακόβουλους χρήστες να κλέψουν τα διαπιστευτήρια των χρηστών δημιουργώντας ένα συγκεκριμένο θέμα για να πραγματοποιήσουν μια επίθεση «Pass-the-Hash».

Η δυνατότητα εγκατάστασης ξεχωριστών θεμάτων από άλλες πηγές επιτρέπει στους εισβολείς να δημιουργούν αρχεία κακόβουλων θεμάτων που όταν ανοιχτούν, ανακατευθύνουν τους χρήστες σε μια σελίδα που ζητά από τους χρήστες να εισάγουν τα διαπιστευτήριά τους.

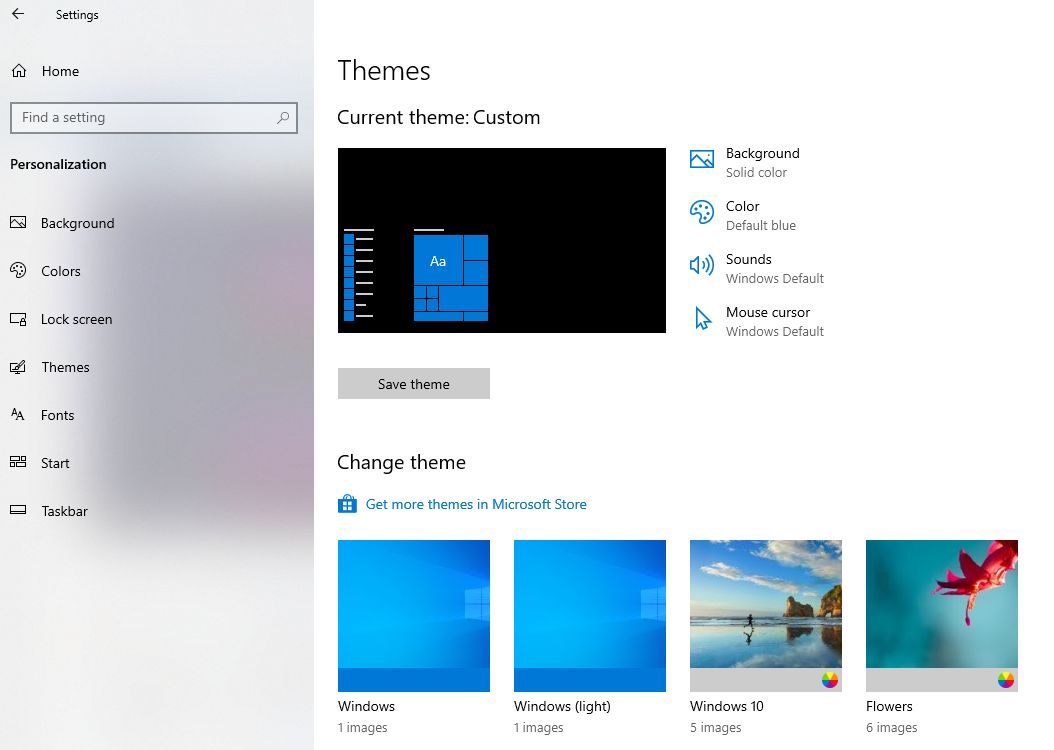

Τα Windows επιτρέπουν στους χρήστες να μοιράζονται θέματα μέσω του περιβάλλοντος χρήστη ρυθμίσεων κάνοντας δεξί κλικ στο τρέχον ενεργό θέμα στην ενότητα Εξατομίκευση> Θέματα και κάνοντας κλικ στο “Αποθήκευση θέματος για κοινή χρήση”. Αυτό δημιουργεί ένα αρχείο «.deskthemepack» για κοινή χρήση μέσω email ή άλλων πηγών, το οποίο στη συνέχεια μπορεί να ληφθεί και να εγκατασταθεί. Οι εισβολείς μπορούν επίσης να δημιουργήσουν ένα αρχείο «.theme» όπου η προεπιλεγμένη ρύθμιση ταπετσαρίας οδηγεί σε έναν ιστότοπο που απαιτεί έλεγχο ταυτότητας. Όταν οι ανυποψίαστοι χρήστες εισάγουν τα διαπιστευτήριά τους, ένας κατακερματισμός NTLM των λεπτομερειών αποστέλλεται στον ιστότοπο για έλεγχο ταυτότητας. Οι μη περίπλοκοι κωδικοί πρόσβασης ανοίγονται στη συνέχεια χρησιμοποιώντας ειδικό λογισμικό κατακερματισμού.

[Credential Harvesting Trick] Using a Windows .theme file, the Wallpaper key can be configured to point to a remote auth-required http/s resource. When a user activates the theme file (e.g. opened from a link/attachment), a Windows cred prompt is displayed to the user 1/4 pic.twitter.com/rgR3a9KP6Q

— bohops (@bohops) September 5, 2020

Ένας τρόπος που παρέσχε ο ερευνητής για προστασία έναντι τέτοιων αρχείων είναι αναζητώντας και αποκλείοντας επεκτάσεις όπως «.theme», «.themepack» και «.desktopthemepackfile». Επιπλέον, το BleepingComputer παραθέτει μερικές εναλλακτικές λύσεις μέσω της πολιτικής ομάδας που περιορίζει την αποστολή διαπιστευτηρίων κατακερματισμού NTLM σε απομακρυσμένους κεντρικούς υπολογιστές. Ωστόσο, η δημοσίευση προειδοποιεί ότι κάτι τέτοιο θα μπορούσε να επηρεάσει τις εταιρικές ρυθμίσεις που απαιτούν αυτήν τη δυνατότητα για έλεγχο ταυτότητας.

Η Bayne προσθέτει ότι αυτά τα ευρήματα γνωστοποιήθηκαν στο Microsoft Security Response Center (MSRC). Ωστόσο, το σφάλμα υποτίθεται ότι δεν διορθώθηκε επειδή ήταν “χαρακτηριστικό από το σχεδιασμό”. Δεν είναι σαφές εάν η εταιρεία σκοπεύει να διορθώσει το σφάλμα μετά από αυτήν την αποκάλυψη ή εάν θα τροποποιήσει τη δομή των αρχείων για τα θέματα, για να αποτρέψει τους κακούς φορείς να το χρησιμοποιήσουν σε ιστότοπους που απαιτούν έλεγχο ταυτότητας.

Λαμβάνοντας υπόψη ότι οι περισσότεροι χρήστες είναι συνδεδεμένοι στους λογαριασμούς τους Microsoft στα Windows 10, η κλοπή των διαπιστευτηρίων θέτει επίσης σε κίνδυνο τα συνδεδεμένα δεδομένα των χρηστών – όπως email, OneDrive και ακόμη και δεδομένα Azure – σε κίνδυνο. Είναι καλύτερο για τους χρήστες να ενεργοποιούν πάντα τον έλεγχο ταυτότητας δύο παραγόντων ως κύρια μορφή ασφάλειας λογαριασμού.

[signoff]

Πηγή: https://www.neowin.net/