Η απόπειρα ενός μαθητή να “σπάσει” ένα ακριβό λογισμικό οπτικοποίησης δεδομένων οδήγησε σε μια πλήρη επίθεση Ryuk ransomware σε ένα ευρωπαϊκό βιολογικό ερευνητικό ινστιτούτο.

Σας έχουμε προειδοποιήσει εδώ και πολύ καιρό ότι τα σπασίματα λογισμικού, όχι μόνο είναι παράνομα, αποτελούν και φοβερή πηγή μολύνσεων από κακόβουλα προγράμματα.

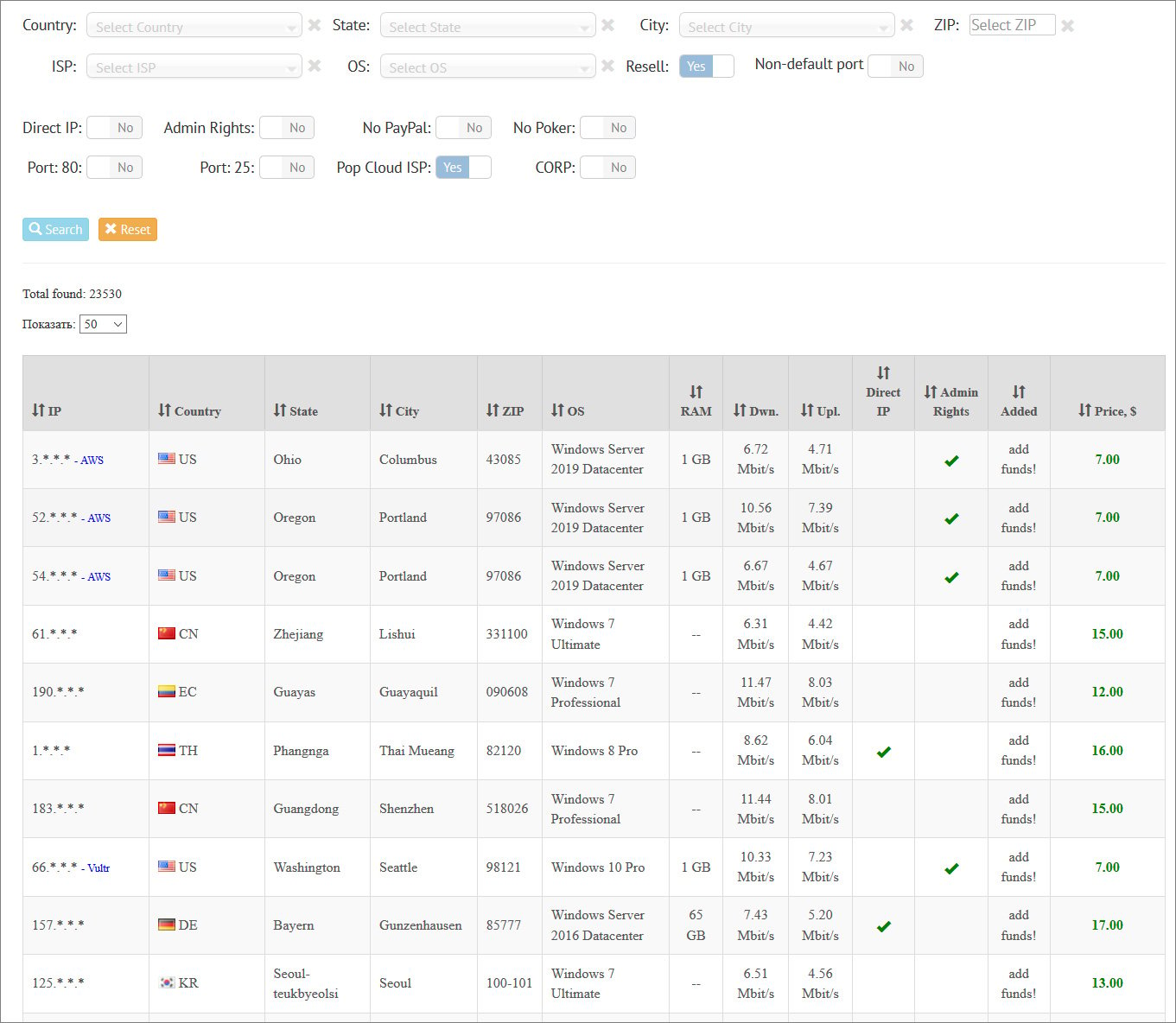

Οι hacker δημιουργούν συνήθως ψεύτικους ιστότοπους λήψης σπασιμάτων λογισμικού, βίντεο YouTube και torrents για τη διανομή κακόβουλου λογισμικού, όπως φαίνεται παρακάτω.

Στο παρελθόν, είδαμε ιστότοπους σπασιμάτων να διανέμουν ransomware, όπως το STOP και το Exorcist ransomware, οι bitcoin miner και trojans που κλέβουν πληροφορίες.

Πως ένα ψεύτικο σπάσιμο προγράμματος, οδήγησε σε επίθεση Ryuk ransomware

Αφού το ερευνητικό ινστιτούτο υπέστη επίθεση Ryuk ransomware, η ομάδα ταχείας απόκρισης της Sophos απάντησε και εξουδετέρωσε την κυβερνοεπίθεση

Χάρις την επίθεση, το ινστιτούτο ερευνητικών δεδομένων έχασε, με την διακοπή δικτύου, έχασε μια εβδομάδα καθώς οι διακομιστές ξαναχτίστηκαν από το μηδέν και τα δεδομένα αποκαταστάθηκαν από αντίγραφα ασφαλείας.

Αφού πραγματοποίησε έλεγχο επί της επίθεσης, η Sophos αποφάσισε ότι το αρχικό σημείο εισόδου για τους παράγοντες απειλής ήταν μια συνεδρία RDP χρησιμοποιώντας τα διαπιστευτήρια ενός μαθητή.

Το ινστιτούτο συνεργάζεται με φοιτητές πανεπιστημίου που βοηθούν στην έρευνα και σε άλλα καθήκοντα. Στο πλαίσιο αυτής της συνεργασίας, το ινστιτούτο παρέχει στους φοιτητές διαπιστευτήρια σύνδεσης για να συνδεθούν στο δίκτυό της από απόσταση.

Αφού αποκτούσαν πρόσβαση στο φορητό υπολογιστή του μαθητή και ανέλυσαν το ιστορικό του προγράμματος περιήγησης, έμαθαν ότι ο μαθητής είχε αναζητήσει ένα ακριβό εργαλείο λογισμικού οπτικοποίησης δεδομένων που χρησιμοποιούσαν στην εργασία και ήθελε να εγκαταστήσει στον υπολογιστή του σπιτιού του.

Αντί να αγοράσει την άδεια για μερικές εκατοντάδες δολάρια, ο μαθητής έψαξε για μια σπασμένη έκδοση, που τη κατέβασε από έναν ιστότοπο warez.

Ωστόσο, αντί να λάβει το αναμενόμενο λογισμικό, μολύνθηκε με ένα trojan που κλέβει πληροφορίες, καταγράφοντας το πληκτρολόγιό του, έκλεψαν το ιστορικό του πρόχειρου των Windows και έκλεψαν κωδικούς πρόσβασης, συμπεριλαμβανομένων των ίδιων διαπιστευτηρίων που χρησιμοποίησαν οι hackers του Ryuk για να συνδεθούν στο ινστιτούτο.

“Είναι απίθανο οι χειριστές πίσω από το κακόβουλο λογισμικό, να είναι οι ίδιοι με αυτούς που ξεκίνησαν την επίθεση Ryuk”, δήλωσε ο Peter Mackenzie, διευθυντής της Rapid Response στη Sophos. «Η υπόγεια αγορά για προηγουμένως παραβιασμένα δίκτυα που προσφέρουν στους εισβολείς εύκολη αρχική πρόσβαση ευδοκιμεί, οπότε πιστεύουμε ότι οι χειριστές κακόβουλου λογισμικού πούλησαν την πρόσβασή τους σε άλλο εισβολέα. Η σύνδεση RDP θα μπορούσε να είναι οι μεσίτες πρόσβασης που δοκιμάζουν την πρόσβασή τους. ”

Οι αγορές που αφιερώνονται στην πώληση διαπιστευτηρίων απομακρυσμένης πρόσβασης άνθισαν τα τελευταία δύο χρόνια και έχουν γίνει μια κοινή πηγή λογαριασμών που χρησιμοποιούνται από συμμορίες ransomware για να αποκτήσουν πρόσβαση σε εταιρικά δίκτυα.

Πολλά από αυτά τα κλεμμένα διαπιστευτήρια συγκεντρώνονται χρησιμοποιώντας trojans που κλέβουν πληροφορίες και στη συνέχεια πωλούνται ένα προς ένα σε αυτές τις αγορές με μόλις $ 3.

Μόλις πρόσφατα, βρέθηκαν τα δεδομένα, που διέρρευσαν για το UAS, μία από τις μεγαλύτερες αγορές διαπιστευτηρίων απομακρυσμένης επιφάνειας εργασίας των Windows.

Αυτά τα στοιχεία έδειξαν ότι τα τελευταία τρία χρόνια, 1,3 εκατομμύρια λογαριασμοί διατέθηκαν προς πώληση στην αγορά UAS, παρέχοντας μια τεράστια δεξαμενή θυμάτων για να απειλήσουν.

Δυστυχώς, θα υπάρχει πάντα η πιθανότητα για ανθρώπινο λάθος. Οι χρήστες θα συνεχίσουν να ανοίγουν μηνύματα ηλεκτρονικού “ψαρέματος” και να κατεβάζουν σπασίματα λογισμικού, ανεξάρτητα από το πόσο τους λέμε να μην το κάνουν.

Ωστόσο, η σωστή ρύθμιση της ασφάλειας στο δίκτυο, όπως η απαίτηση MFA για συνδέσεις απομακρυσμένης επιφάνειας εργασίας και ο περιορισμός της πρόσβασης από συγκεκριμένες τοποθεσίες ή διευθύνσεις IP, θα είχαν αποτρέψει αυτήν την επίθεση.

[signoff]