Η Microsoft ανακάλυψε νέο κακόβουλο λογισμικό που χρησιμοποιήθηκε από την ομάδα χάκερ Nobelium για να αναπτύξει επιπλέον ωφέλιμα φορτία και να κλέψει ευαίσθητες πληροφορίες από διακομιστές Active Directory Federation Services (AD FS).

Το Nobelium, ο φορέας απειλής πίσω από την επίθεση της αλυσίδας εφοδιασμού SolarWinds του περασμένου έτους που οδήγησε σε συμβιβασμό αρκετών αμερικανικών ομοσπονδιακών οργανισμών, είναι από το τμήμα χάκερ της Ρωσικής Υπηρεσίας Εξωτερικών Πληροφοριών (SVR), κοινώς γνωστό ως APT29, The Dukes ή Cozy Bear.

Τον Απρίλιο, η κυβέρνηση των Ηνωμένων Πολιτειών κατηγόρησε επίσημα το τμήμα SVR ότι πραγματοποίησε “την ευρεία εκστρατεία κατασκοπείας στον κυβερνοχώρο”.

Η εταιρεία κυβερνοασφάλειας Volexity συνέδεσε επίσης τις επιθέσεις με χειριστές APT29 βάσει τακτικών που παρατηρήθηκαν σε προηγούμενα περιστατικά που πήγαιναν πίσω στο 2018.

Το κακόβουλο λογισμικό, που ονομάστηκε από τους ερευνητές του Microsoft Threat Intelligence Center (MSTIC) FoggyWeb, είναι μια «παθητική και εξαιρετικά στοχευμένη» πίσω πόρτα που καταχράζει το διακριτικό της Ασφάλειας Ασφαλείας Σήμανσης (SAML).

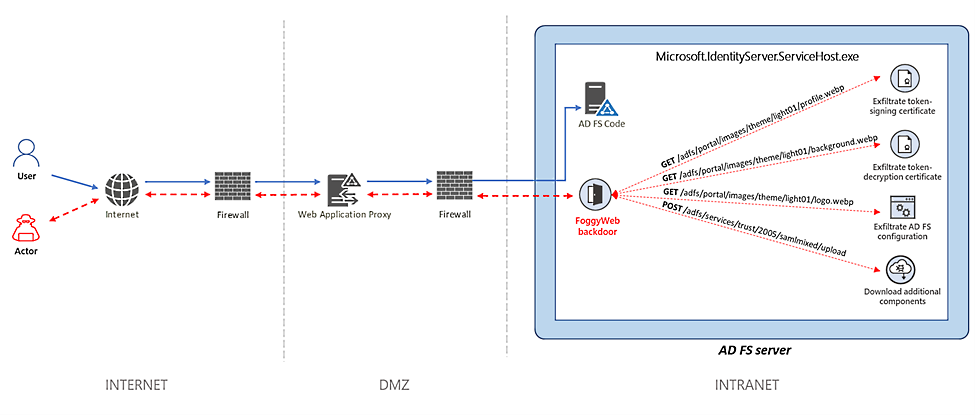

Έχει σχεδιαστεί για να βοηθά τους επιτιθέμενους να απομακρύνουν απομακρυσμένα ευαίσθητες πληροφορίες από παραβιασμένους διακομιστές AD FS διαμορφώνοντας ακροατές HTTP για URI που ορίζονται από τον ηθοποιό για να υποκλέπτουν αιτήματα GET/POST που αποστέλλονται στον διακομιστή AD FS που ταιριάζουν με τα προσαρμοσμένα μοτίβα URI.

“Το NOBELIUM χρησιμοποιεί το FoggyWeb για να απομακρύνει εξ αποστάσεως τη βάση δεδομένων διαμόρφωσης παραβιασμένων διακομιστών AD FS, αποκρυπτογραφημένο πιστοποιητικό υπογραφής συμβολαίου και πιστοποιητικό διακριτικής αποκρυπτογράφησης, καθώς και για λήψη και εκτέλεση πρόσθετων στοιχείων”, δήλωσε η Microsoft.

“Μπορεί επίσης να λάβει επιπλέον κακόβουλα στοιχεία από τον διακομιστή εντολών και ελέγχου (C2) και να τα εκτελέσει σε διακομιστή που έχει παραβιαστεί.”

Το FoggyWeb λειτουργεί ως μια επίμονη backdoor που επιτρέπει την κατάχρηση των μαρκών SAML και ρυθμίζει τους ακροατές HTTP για URI που καθορίζονται από τους ηθοποιούς να υποκλέπτουν αιτήματα GET/POST που αποστέλλονται στον διακομιστή AD FS που ταιριάζουν με τα προσαρμοσμένα μοτίβα URI.

Οι Ρώσοι κρατικοί χάκερ έχουν παρατηρηθεί να χρησιμοποιούν την πίσω πόρτα FoggyWeb στην “άγρια φύση” από τον Απρίλιο του 2021.

Συμβουλές άμυνας απέναντι στο FoggyWeb

Η Microsoft έχει ήδη ειδοποιήσει τους πελάτες που στοχοποιήθηκαν ή παραβιάστηκαν χρησιμοποιώντας αυτήν την πίσω πόρτα.

Οι οργανισμοί που πιστεύουν ότι έχουν παραβιαστεί, συνιστάτε να κάνουν τα εξής:

- Έλεγχος εσωτερικής υποδομής και υποδομής cloud, συμπεριλαμβανομένων των ρυθμίσεων διαμόρφωσης, ανά χρήστη και ανά εφαρμογή, κανόνες προώθησης και άλλες αλλαγές που μπορεί να έχει κάνει ο ηθοποιός για να διατηρήσει την πρόσβασή του

- Καταργήστε την πρόσβαση των χρηστών και των εφαρμογών, ελέγξτε τις διαμορφώσεις για κάθε ένα και εκδώστε ξανά νέα, ισχυρά διαπιστευτήρια, ακολουθώντας τεκμηριωμένες βέλτιστες πρακτικές του κλάδου.

- Χρησιμοποιήστε μια μονάδα ασφαλείας υλικού (HSM) όπως περιγράφεται στην ασφάλεια των διακομιστών AD FS για να αποτρέψετε την απομάκρυνση μυστικών από το FoggyWeb.

[su_button url=”https://itechnews.gr/2020/04/itechnews-gr-tora-pia-episima-kai-sta-google/” target=”blank” style=”bubbles” background=”#5d9e17″ color=”#ffffff” size=”10″ wide=”yes” center=”yes” radius=”20″ icon=”https://itechnews.gr/wp-content/uploads/2021/08/google_news.jpg” icon_color=”#060606″ text_shadow=”2px 2px 2px #000000″ rel=”lightbox”]Ακολουθήστε το iTechNews.gr στο Google News! Παρακολουθήστε τα τελευταία νέα, τάσεις, αξεσουάρ και παρουσιάσεις[/su_button]

Τον Μάιο, οι ερευνητές της Microsoft αποκάλυψαν επίσης τέσσερις άλλες οικογένειες κακόβουλου λογισμικού που χρησιμοποίησε το Nobelium στις επιθέσεις τους: ένα πρόγραμμα λήψης γνωστό ως «BoomBox», ένα συνημμένο HTML που ονομάζεται «EnvyScout», ένα πρόγραμμα λήψης κώδικα και εκτοξευτή κελύφους με το όνομα «VaporRage» και ένας φορτωτής γνωστός ως « NativeZone, ‘

Περιέγραψαν τρία ακόμη στελέχη κακόβουλου λογισμικού Nobelium που χρησιμοποιήθηκαν για την πολυεπίπεδη επιμονή τον Μάρτιο: μια πίσω πόρτα εντολών και ελέγχου που ονομάστηκε «GoldMax», ένα εργαλείο επιμονής και κακόβουλο λογισμικό που ονομάζεται «Sibot» και ένα εργαλείο ιχνηλάτησης HTTP που εντοπίζεται ως «GoldFinder».

[signoff]